В эпоху цифровой трансформации промышленные сети передачи данных должны быть надежными и безопасными как никогда ранее. Более того, развивающиеся требования к коммуникационным устройствам вынуждают предприятия различных отраслей модернизировать инфраструктуру. Хотя некоторые уже внедряют современные решения с новыми коммуникационными протоколами, большинство должно модернизировать существующие системы. Последовательная связь, долгое время остававшаяся фундаментом промышленной автоматизации, по-прежнему критически важна для интеграции устаревших систем с современными цифровыми технологиями. Безопасные и надежные решения последовательной связи особенно важны для отраслей, таких как энергетика, нефтегазовый сектор, транспорт и производство.

Для решения возникающих вызовов в современных отраслях необходим новый стандарт последовательной связи, основанный на трех принципах:

- Долговечность

- Адаптивность

- Кибербезопасность

Чтобы соответствовать указанным принципам и эффективно решать современные задачи, компания MOXA разработала новую серию серверов последовательных интерфейсов NPort 6000-G2, сочетающую высокую надежность, расширенные функции киберзащиты и улучшенные характеристики производительности.

Почему промышленные приложения предпочитают последовательную связь?

Промышленные системы ориентированы на долговечность и стабильную производительность. В отличие от быстро меняющихся потребительских технологий, промышленное оборудование обычно эксплуатируется от 5 до 15 лет и более. Последовательная связь (RS-232/422/485) остается важной благодаря своей простоте, гибкости и экономичности.

Три ключевых преимущества последовательной связи:

- Простое подключение множества компонентов.

- Масштабируемость и минимальные затраты на прокладку кабелей при больших расстояниях (до 1200 м с использованием RS-485).

- Экономичность и простота интеграции, что снижает общие эксплуатационные расходы.

Несмотря на эти преимущества, последовательная связь по-прежнему остается узким местов в плане кибербезопасности. Многие производители устройств-преобразователей с последовательными интерфейсами до последнего пренебрегали этим пунктом, но только не MOXA. Новое поколение превосходит G1 по многим характеристикам, которые будут рассмотрены далее.

Работает под Zephyr RTOS

Начнем с того, что новые серверы последовательных интерфейсов работают на операционной системе реального времени Zephyr RTOS, которая была построена с учетом стандарта 62443 и поддерживает множество функций, обеспечивающих защиту от взлома. Открытый исходный код системы позволяет быстро реагировать на возникающие угрозы и оперативно выпускать обновления, сохраняя актуальность и защищенность оборудования на протяжении всего срока его эксплуатации.

Secure boot (безопасная загрузка)

Secure Boot— это механизм, который обеспечивает запуск устройства только с доверенной, не подменённой прошивкой. Он входит в перечень обязательных мер для обеспечения доверенной загрузки компонентов IEC 62443-4-2 (SL2 и выше). Как это работает?

- Корневой сертификат встроен в ПЗУ Nport’а на этапе производства «железа». Этот ключ записывается в память, которую невозможно перезаписать, поэтому изменить его не получится.

- Каждая прошивка подписывается приватным ключом MOXA. Прежде, чем прошивка будет загружена на устройство, она проходит криптографическую подпись.

- При запуске устройства, загрузчик считывает прошивку и проверяет ее подлинность с помощью ранее записанного публичного ключа:

- Если подпись совпадает – загрузка продолжается;

- Если нет – устройство не запускает подозрительную прошивку.

- Даже если злоумышленник получит физический доступ к устройству и попытается залить зловредную прошивку через отладочный интерфейс – Secure boot не даст ей запуститься без валидной подписи.

Аутентификация и контроль доступа

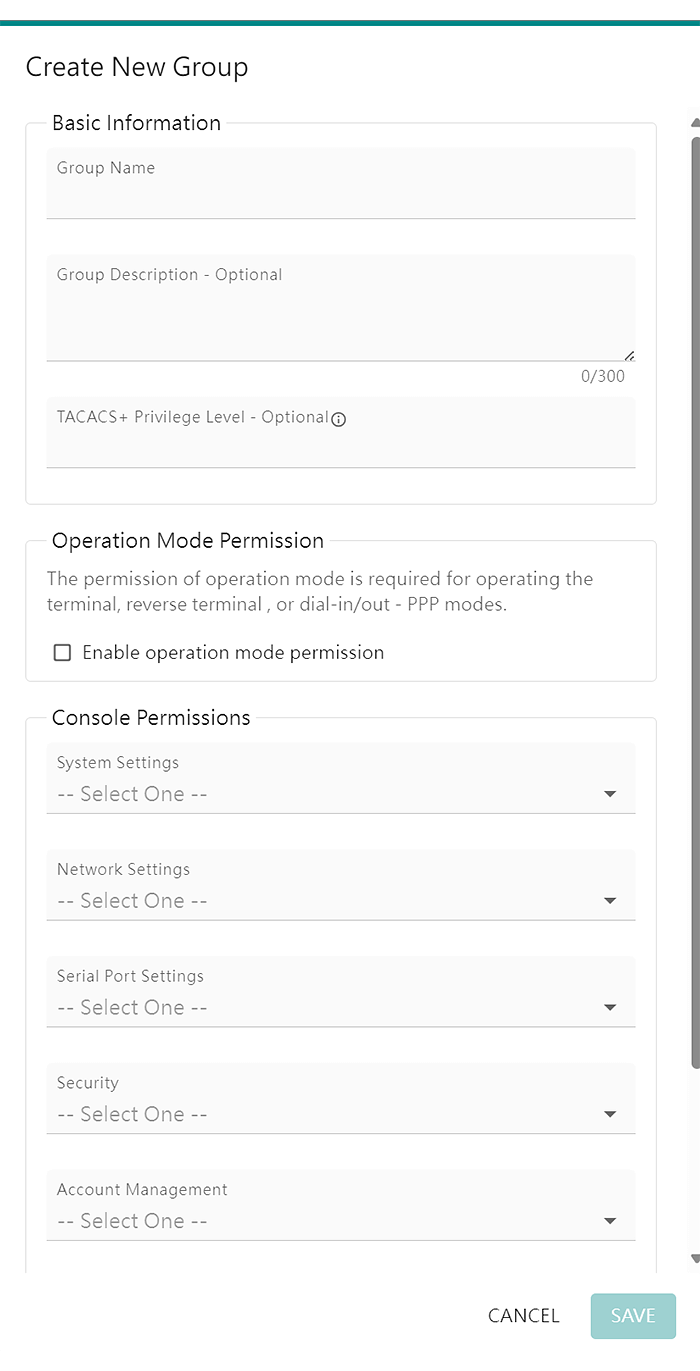

Система управления доступом на основе ролей – RBAC (Role-Based Access Control) позволяет детально настроить права пользователей на взаимодействие с устройством (разделенные по группам). Это ключевая мера для защиты от внутренних и внешних угроз, особенно в распределенных и многопользовательских инфраструктурах. Благодаря наличию этой функции можно создать несколько пользователей и настроить каждой доступ к определенным действиям (только чтение или запись настроек, доступ к журналам и диагностике, право на перезагрузку или обновление прошивки и пр.). Пользователь подключается к Nport посредством защищенного канала, по HTTPS или SSH и далее производите действия согласно доступу.

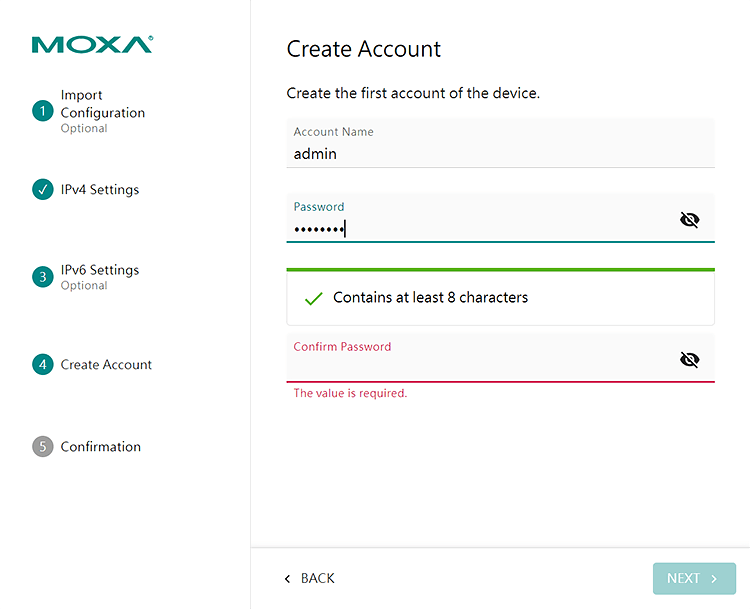

Вместо дефолтного логина и пароля теперь при начальной настройке пользователю необходимо создать пользователя и задать безопасный пароль, соответствующий требованиям 62443 стандарта (минимальная длина = 8, обязательно одна цифра, нижний и верхний регистры, минимум один специальный символ).

Для организаций с большим количеством устройств и политикой централизованного управления доступом критически важно иметь возможность интеграции с внешними серверами аутентификации. Серия NPort 6000-G2 поддерживает два промышленных протокола: RADIUS и TACACS+. Как это работает:

- При подключении пользователя устройство направляет запрос авторизации на внешний сервер (обычно доменный контроллер или сервер аутентификации);

- Сервер возвращает разрешение или отказ, а также сопутствующую роль пользователя;

- Локально настройки минимальны: достаточно указать IP сервера, порт и общий ключ.

Шифрование COM и Ethernet каналов

Современные киберугрозы часто нацелены на перехват данных «на лету» — особенно в сегментах, где используется устаревшая или открытая коммуникация между устройствами. Чтобы исключить риски сниффинга, подмены и атак типа man-in-the-middle (MITM), MOXA реализует глубокую защиту каналов.

Что конкретно реализовано:

- TLS/SSL/HTTPS для управления: веб-интерфейс, SNMP, Telnet и другие сетевые службы могут быть настроены для работы по защищенным протоколам.

- Шифрование трафика по последовательным портам: используется механизм дополнительной упаковки и шифрования данных, передаваемых между двумя точками (Serial ↔ Ethernet).

- Поддержка современных криптографических алгоритмов:

- RSA до 4096 бит (высокий уровень защиты).

- ECC (эллиптические кривые) до 521 бит, эквивалентно RSA 15360 — при этом ECC эффективнее на устройствах с ограниченными ресурсами.

Защита консольных сообщений в out-of-band-доступе

Out-of-band (OOB) — это управление устройствами вне основной производственной сети, например, по отдельному порту RS-232. Хотя такой канал считается безопасным по своей архитектуре, в условиях реальных угроз он становится уязвимым, если не шифруется.

Реализация в NPort 6000-G2:

- Консольный доступ может быть защищен шифрованием и проверкой подлинности сообщений;

- Аутентификация и шифрование происходят даже при подключении к терминальному порту, чтобы исключить MITM в инфраструктуре с доступом к OOB-сети;

- Логика контроля доступа и журналирования (syslog) работает и в этом канале.

Почему это важно:

- OOB-интерфейс часто используется для восстановления системы при сбоях — компрометация может лишить администратора этой возможности;

- Защищённый OOB означает, что даже в случае выхода из строя основной сети, злоумышленник не получит доступ к управлению устройством.

Syslog и удалённый аудит (SIEM-интеграция)

Журналирование событий безопасности — критический элемент для выявления атак, проведения расследований и соблюдения нормативных требований.

Особенности реализации:

- Поддержка стандартного протокола syslog по RFC3164: это позволяет интегрировать устройство с любой системой мониторинга, например, Splunk, Graylog, ELK или IBM QRadar;

- Передача журналов на удалённый сервер: все ключевые события (вход в систему, изменение конфигурации, ошибки, попытки доступа и пр.) фиксируются и могут отправляться в режиме реального времени;

- Поддержка фильтрации и приоритезации событий.

Что это дает:

- Быстрое выявление несанкционированной активности;

- Соответствие требованиям корпоративного ИБ-контроля;

- Хранение событий вне устройства — даже если его отключат или уничтожат, логи сохранятся.

MXview One Security View — мониторинг состояния безопасности устройств

MXview One — это промышленная система управления сетью от Moxa, предназначенная для визуального мониторинга и администрирования сетевой инфраструктуры. В рамках этой платформы реализован модуль Security View, обеспечивающий централизованное управление и контроль состояния безопасности устройств, включая NPort 6000-G2.

Что делает Security View:

- Диагностика уязвимостей в конфигурации:

- Показывает, какие параметры устройств не соответствуют требованиям безопасности (например, открыт Telnet, нет RBAC, слабый пароль).

- Подсвечивает потенциально небезопасные устройства на топологии.

- Оценка соответствия стандартам безопасности:

- Применяет чек-листы конфигураций в соответствии с IEC 62443.

- Выводит цветовую индикацию статуса: «Безопасно», «Рекомендуется изменить», «Угроза».

- Анализ трендов и отчеты:

- Поддерживает экспорт отчётов об уровне защищённости инфраструктуры.

- Помогает проходить внутренние и внешние аудиты (например, при ISO/IEC сертификации).

- Интеграция с другими модулями MXview:

- Безопасность связана с топологией и состоянием сети: можно видеть, как скомпрометированное устройство влияет на остальную систему.

Точечное управление включением/отключением функций и портов.

В процессе настройки администратор может отключить неиспользуемые функции и порты: DNS_wins, SNMP agent, RIPD_PORT, HTTPS сервер, RADIUS, TACACS+, DHCP client, SNTP и другие. Такой подход позволяет минимизировать площадь потенциальной атаки (attack surface) за счёт принципа минимально необходимой функциональности. В условиях промышленной эксплуатации, где многие сетевые службы не используются или применяются только на ограниченных участках, отключение лишнего функционала снижает риск внешнего проникновения и делает систему более предсказуемой в поведении.

Кроме того, каждый параметр можно включать/отключать через web-интерфейс, CLI или централизованно через MXview One. Это даёт операторам возможность оперативно реагировать на изменения в политике безопасности или инфраструктуре без необходимости перезагружать устройство или перепрошивать его.

Такой уровень гибкости особенно ценен при сегментации сети (например, согласно модели зон и каналов IEC 62443), где важно жёстко контролировать доступ к службам с разных уровней доверия.

Двойной способ монтажа

- Фронтальный монтаж — классический способ на DIN-рейку.

- Боковой монтаж — удобен для компактных шкафов и шкафов с ограниченной глубиной.

Сравнение с предыдущими поколениями

|

|

NPort 5000/5000A |

NPort 6000 |

NPort 6000-G2 |

|

Профиль пользователя |

Защита устройства для малого/среднего бизнеса |

Системная безопасность для предприятий |

|

|

Hardware Platform |

Стандартная элементная база |

|

|

|

Управление политиками безопасности |

|

|

|

|

Протоколы защиты |

|

|

|

|

Интеграция в корпоративные системы |

НЕТ |

|

|

|

Соответствие IEC 62443 |

Поддержка IEC 62443-4-2 FR |

Разработано по принципу Secure by Design |

|

|

Обслуживание уязвимостей |

Постоянное, возможны ограничения по производительности |

Постоянное обслуживание с возможностью обновления и расширения защиты |

|

В настоящее время в массовое производство запущены 4 модели:

|

Модель |

Портов RS-232/422/485 |

Secure Boot |

SD для буферизации данных с COM портов |

Диапазон рабочих температур |

|

1 |

v |

- |

от -10 до 60°C |

|

|

1 |

v |

- |

от -40 до 75°C |

|

|

2 |

v |

v |

от -10 до 60°C |

|

|

2 |

v |

v |

от -40 до 75°C |

В ноябре 2025 года будут запущены модели от 4 до 32 портов RS-232/422/485. Следите за обновлениями на нашем сайте.